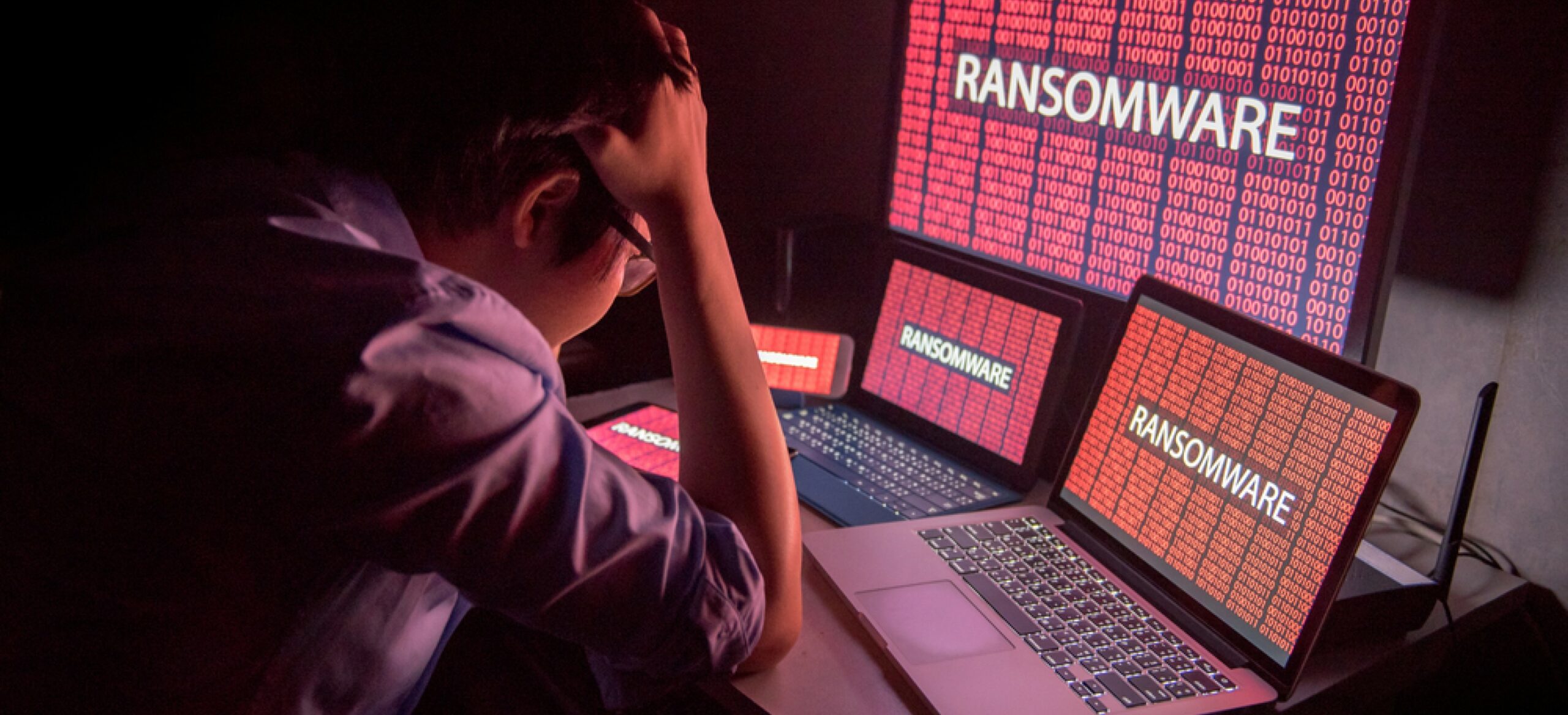

Virus ransomware: cos’è, quali sono i rischi e come proteggersi.

Cosa è un virus ransomware?

Nel 1989 venne diffuso, in occasione del Congresso sull’Aids, un virus particolare, fatto di codici e numeri.

Realizzato da Joseph Popp, venne nascosto all’interno di circa 20.000 floppy disk, che, una volta distribuiti ai partecipanti del congresso, vennero inseriti nei PC consentendo al virus di infettare i terminali e criptarne ogni file: era il primo Ransomware, anche detto ransomvirus.

Sullo schermo dei Pc infettati apparve una richiesta di riscatto: dietro il pagamento di un corrispettivo in denaro tramite un assegno da inviare ad un conto in una banca panamense, i computer sarebbero tornati a funzionare correttamente.

Il ransomware è un tipo di virus che deve il proprio nome alla pratica della richiesta di un riscatto [“ransom” è riscatto in inglese] che avviene in seguito ad attacchi di questo tipo.

Il ransomwere è un tipo di Trojan horse, un termine che si usa per descrivere quei Virus in grado di danneggiare un computer che si presentano sotto mentite spoglie, spesso sottoforma programmi apparentemente innocui, e vengono installati dagli stessi utenti ignari del pericolo nascosto.

Come un moderno Priamo, l’utente accetta di installare un programma che ritiene utile e inoffensivo, ma così facendo permette ai codici del Virus Trojan, portati in dote dal programma stesso, di entrare nel sistema del proprio terminale.

Il Ransomware in particolare blocca ogni accesso a server e computer, criptandone i dati e rendendoli inaccessibili.

Le vittime preferite dei criminali telematici sono quegli enti, come le Pubbliche Amministrazioni, che fanno dei dati, spesso sensibili, il loro bene più prezioso.

Quali sono i rischi?

I rischi di un attacco perpetrato da un ransomware non devono essere trascurati.

L’impossibilità di poter usufruire del proprio sistema informatico può comportare conseguenze di tipo economico disastrose, soprattutto quando a soffrirne sono enti pubblici e grandi società.

L’urgenza di dover rispondere al problema della minaccia dei dati sensibili ha portato ad un aggiornamento del Regolamento Europeo che dal 2016 prevede l’obbligo di notificare l’avvenuta violazione dei dati entro 72 ore dalla sua scoperta, qualora si ritenga che ciò rappresenti una minaccia concreta per i diritti e le libertà delle persone a cui i dati si riferiscono.

Come abbiamo detto tra le vittime preferite dei ransomvirus troviamo proprio le PA. Gli attacchi contro le infrastrutture governative sono molto frequenti e il dato è in crescita negli ultimi 3 anni: nel 2016 si sono registrati 46 casi, 53 nel 2018 e 21 solo nei primi quattro mesi del 2019.

Questo tipo di attacchi è avvenuto per la maggior parte negli Stati Uniti, ma i casi sono stati registrati in tutto il Mondo: in Europa la vittima più eclatante è stata l’ESA, mentre in Italia gli enti ad essere stati colpiti sono stati l’Università di Siena, l’Ufficio Italiano per i Brevetti e l’Istituto Nazionale di Fisica Nucleare.

Come proteggersi?

Proprio come se fosse un virus biologico vero e proprio, l’arma migliore che si possa avere contro questa minaccia è la prevenzione.

A livello informatico la prevenzione è assicurata dall’attività di risk analysis che prevede l’attuazione di diversi strumenti:

- Penetration Test: vengono esaminati i punti deboli relativi ad una infrastruttura IT aziendale e, dopo averli scoperti, prova ad exploitarli in maniera sicura e controllata.

- Vulnerability Assessment: viene effettuata un’analisi di sicurezza che ha l’obiettivo di identificare tutte le vulnerabilità potenziali dei sistemi e delle applicazioni

- Network Scan: si effettua uno scan specifico e dettagliato che analizza l’IP di un network in modo da identificarne le vulnerabilità e i suoi punti deboli.

In caso di attacco già avvenuto, lo strumento più utile è rappresentato dal Data Breach Response Plan. [pdf]

Una volta notificato l’attacco all’autorità di supervisione, come previsto dell’articolo 33 del GDPR, il DBRP permette di rispondere efficacemente al problema tramite un intervento strutturato in 5 fasi:

- Cyber Security Investigation: si procede all’identificazione dei vettori d’attacco, dei punti d’ingresso, dei target colpiti e delle tecniche usate per portare a fondo l’assalto.

- Forensic Investigation: viene effettuata la cristallizzazione delle evidenze legali e delle prove raccolte tramite computer e altri devices.

- ICT Integrity Checkup: si passa alla verifica dell’integrità della struttura. Questa consiste nel controllare e verificare se all’interno dell’infrastruttura non siano presenti elementi malevoli installati dagli attaccanti.

- Vulnerability Checkup: questo punto consiste nel tentativo di preservare l’integrità dell’infrastruttura informatica. L’analisi delle criticità ha l’obiettivo di identificare e determinare le eventuali vulnerabilità sfruttate da terze parti per un possibile attacco a livello di infrastruttura esposta su internet e infrastruttura interna.

- Reporting/Remediation Plan: nell’ultima fase ci si occuperà di redigere la documentazione relativa alle informazioni necessarie per la completa e corretta compilazione della notifica al Garante oltre a fornire indicazioni di dettaglio per la corretta security-governance aziendale.

Alpha Team si occupa anche di questo. Mettiamo a disposizione la nostra esperienza per effettuare il tipo di prevenzione atto ad evitare eventuali attacchi da parte di ransomware e offre assistenza per quanto riguarda la procedura di Data Breach Response Plan da seguire in caso di attacco già avvenuto.

Contatta Alpha Team per una consulenza gratuita: saremo in grado di rispondere ad ogni tua esigenza e saremo lieti di illustrarti tutti i nostri servizi per la tua cyber-security aziendale.